Was ist Zero Trust?

Zero Trust ist ein IT Security Sicherheitskonzept, das darauf basiert, dass eine Organisation keinem Benutzer oder Gerät innerhalb oder außerhalb ihres Netzwerks automatisch vertrauen sollte.

Statt standardseitigem Vertrauen (Trust) MÜSSEN alle Benutzer und Geräte ihre Identität und ihre Berechtigung verifizieren, bevor sie auf Ressourcen zugreifen können.

Das Ziel von Zero Trust ist es, strengere IT-Sicherheitskontrollen und kontinuierliche Verifikation von Identitäten und Berechtigungen zu implementieren, um IT-Sicherheitsverletzungen und somit einen Datenverlust zu verhindern und zu minimieren.

Ein Zero Trust Konzept trägt dem Umstand Rechnung, dass Bedrohungen jederzeit sowohl von außen als auch von innerhalb des Netzwerks kommen können. Deshalb ist es notwendig, alle Zugriffsversuche stets zu verifizieren und den Zugriff auf das Notwendigste zu beschränken.

👁 Zero Trust und seine Bedeutung für maximale IT-Sicherheit 👁

Um mehr über Zero Trust zu erfahren, empfehlen wir Dir folgende Podcast Episode: In dieser fünften Rock the Prototype Podcast Folge dreht sich alles um das revolutionäre Thema der 👁 IT-Sicherheit: Zero Trust🚦. Wir fragen uns, warum das altbewährte Virtual Private Network (VPN) in Zeiten von Zero Trust immer mehr in den Hintergrund gerät. Erfahre, warum die Implementierung eines Zero Trust-Ansatzes neue Alternativen erfordert und wie moderne Technologien VPN ergänzen oder sogar ersetzen können. Tauche ein in voller Erkenntnisse rund um IT und Innovationen. Lehne dich zurück und genieße unsere neue Rock the Prototype Podcast Folge.

Zero Trust Security Konzept in einem heterogenen Mix diverser Organisationen und verschiedenster Sicherheitstechnologien

Warum ist Zero Trust so wichtig fuer maximale IT Security?

Wachsende Bedrohungslandschaft: Mit der Zunahme von Cyberangriffen, insbesondere ausgefeilter Ransomware, Phishing-Versuchen und staatlich gesponserten Angriffen, sind traditionelle Sicherheitsmodelle, die auf einer starken Perimeter-Verteidigung beruhen, nicht mehr ausreichend. Angreifer finden oft Wege, einmalige Verteidigungen zu umgehen. Zero Trust betrachtet jede Anfrage als potenzielle Bedrohung, unabhängig von ihrem Ursprung, und minimiert so das Risiko eines erfolgreichen Angriffs.

Veränderung der Arbeitsumgebungen: Die zunehmende Verbreitung von Fernarbeit, Bring Your Own Device (BYOD)-Politiken und Cloud-basierten Diensten bedeutet, dass Benutzer, Anwendungen und Daten nicht mehr auf ein traditionelles Unternehmensnetzwerk beschränkt sind. Diese verteilten Ressourcen erfordern einen Sicherheitsansatz, der überall angewendet werden kann, anstatt sich auf die Sicherheit eines einzigen Standorts zu verlassen.

Insider-Bedrohungen: Zero Trust erkennt an, dass Bedrohungen nicht nur von außen kommen, sondern auch von innen – sei es durch böswillige Insider oder durch Mitarbeiter, die unwissentlich gefährliche Aktionen ausführen. Indem jeder Zugriff kontinuierlich überprüft wird, können Insider-Bedrohungen effektiver identifiziert und abgemildert werden.

Compliance und Datenschutzvorschriften: Viele Industrien unterliegen strengen Vorschriften zum Schutz sensibler Daten. Zero Trust kann dabei helfen, Compliance zu gewährleisten, indem es sicherstellt, dass nur berechtigte Benutzer Zugriff auf kritische Ressourcen haben und alle Zugriffsversuche genau protokolliert werden.

Komplexität und Skalierbarkeit: Da Unternehmen wachsen und sich weiterentwickeln, werden ihre Netzwerke komplexer. Zero Trust bietet eine flexible und skalierbare Lösung, die mit den sich ändernden Anforderungen eines Unternehmens wächst und sich anpasst.

Zero Trust – The Network Guardian

Wie funktioniert Zero Trust?

Identitäts- und Zugriffsmanagement (IAM): Benutzeridentitäten werden rigoros überprüft, bevor Zugriff gewährt wird. Multifaktor-Authentifizierung (MFA), strenge Passwortrichtlinien und kontinuierliche Überwachung der Benutzeraktivitäten sind zentral für dieses Prinzip.

Mikrosegmentierung: Das Netzwerk wird in kleinere, isolierte Segmente unterteilt. Diese Segmente sorgen dafür, dass ein Eindringling, selbst wenn er in das Netzwerk gelangt, nur Zugriff auf einen kleinen Teil des Systems hat, was die Bewegungsfreiheit einschränkt und das Risiko von seitlichen Bewegungen verringert.

Least Privilege Access: Benutzern werden nur die minimalen Rechte und Zugänge gewährt, die für ihre spezifische Aufgabe erforderlich sind. Dieses Prinzip beschränkt den potenziellen Schaden, der durch einen kompromittierten Account verursacht werden kann.

Kontinuierliche Überwachung und Validierung: Das System überprüft kontinuierlich den Zustand und das Verhalten von Geräten und Benutzern. Anomalien oder abweichendes Verhalten können auf eine Kompromittierung hinweisen und lösen eine erneute Authentifizierung oder andere Sicherheitsmaßnahmen aus.

Automatisierte Reaktion: Wenn eine Bedrohung erkannt wird, ermöglicht Zero Trust schnelle und oft automatisierte Reaktionen, um den Angriff zu isolieren und zu unterbinden. Dies reduziert die Zeitspanne, in der ein Angreifer Schaden anrichten kann.

Verschlüsselung und Datensicherheit: Daten werden sowohl in Ruhe als auch bei der Übertragung verschlüsselt, um sicherzustellen, dass selbst wenn ein Angreifer auf die Daten zugreift, diese unlesbar und nutzlos sind.

Durch die Kombination dieser Elemente schafft Zero Trust ein dynamisches und anpassungsfähiges Sicherheitssystem, das in der heutigen komplexen und bedrohungsreichen Umgebung unerlässlich ist. Es erfordert eine durchdachte Planung und Implementierung, aber die Vorteile für die Sicherheit und Integrität der Unternehmensressourcen sind beträchtlich.

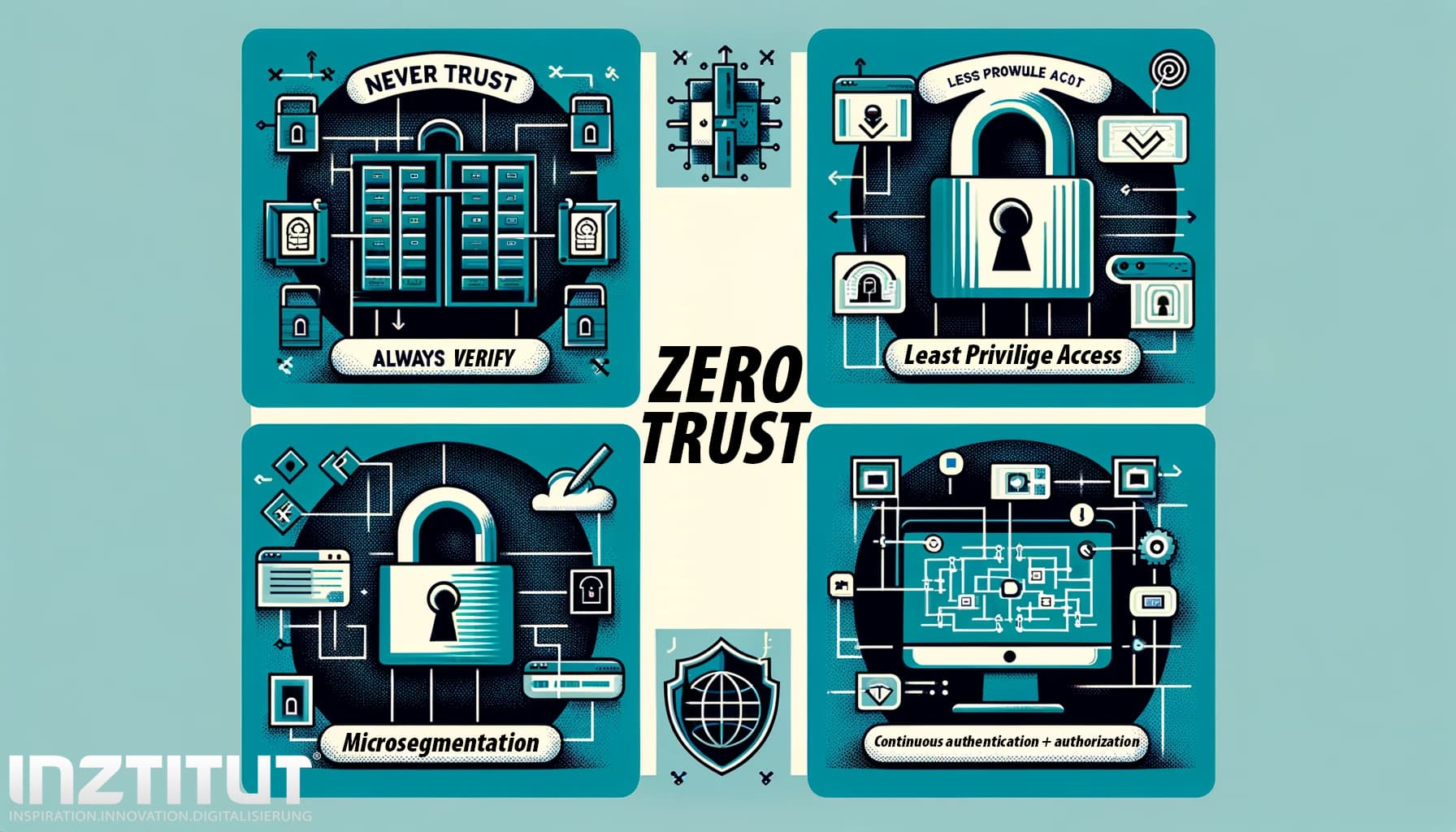

Zero Trust Prinzipien – Never Trust, Always Verify

Least Privilege Access

Mikrosegmentierung

Kontinuierliche Authentifizierung und Autorisierung

Grundprinzipien von Zero Trust

Zero Trust ist ein Sicherheitskonzept, das auf der Annahme basiert, dass Bedrohungen überall vorhanden sein können – sowohl innerhalb als auch außerhalb des Netzwerks. Daher sollten alle Zugriffsanfragen, unabhängig von ihrem Ursprung, als potenziell gefährlich angesehen und dementsprechend behandelt werden. Die folgenden sind die Kernprinzipien des Zero Trust-Modells:

Never Trust, Always Verify

Definition: “Never Trust, Always Verify” ist das Mantra von Zero Trust. Es bedeutet, dass kein Benutzer oder Gerät automatisch als sicher angesehen wird, unabhängig davon, ob er sich innerhalb oder außerhalb des Netzwerks befindet.

Umsetzung: Dieses Prinzip wird durch strenge Identitäts- und Zugriffsverwaltung (IAM) umgesetzt, die sicherstellt, dass jeder, der auf Ressourcen zugreifen möchte, seine Identität durch verschiedene Methoden wie Multifaktor-Authentifizierung (MFA) und biometrische Daten authentifizieren muss.

Ziel: Dadurch wird sichergestellt, dass nur authentifizierte und autorisierte Benutzer und Geräte auf bestimmte Daten und Ressourcen zugreifen können, wodurch die Angriffsfläche reduziert wird.

Zero Trust – Least privilege

Least Privilege Access

Definition: Das Prinzip des geringsten Privilegs (Least Privilege) bedeutet, dass Benutzern und Systemen nur die minimalen Berechtigungen gewährt werden, die sie für die Ausführung ihrer Aufgaben benötigen.

Umsetzung: Dies erfordert eine detaillierte Analyse der Rollen und Verantwortlichkeiten der Benutzer sowie eine sorgfältige Konfiguration der Zugriffsrechte. Automatisierte Systeme können dazu beitragen, die Zugriffsrechte aktuell zu halten und unnötige Berechtigungen zu entfernen.

Ziel: Dadurch wird das Risiko von Datenlecks oder Schäden durch kompromittierte Konten minimiert. Sollte ein Benutzerkonto gefährdet werden, sind die Möglichkeiten des Angreifers stark eingeschränkt.

Zero Trust Microsegmentation

Mikrosegmentierung

Definition: Mikrosegmentierung ist die Aufteilung des Netzwerks in kleinere, separate Segmente. Jedes Segment kann individuelle Sicherheitskontrollen und -regeln haben.

Umsetzung: Die Implementierung erfolgt häufig durch fortschrittliche Netzwerktechnologien wie Software-Defined Networking (SDN). Jedes Segment hat seine eigene Sicherheitsstrategie, die auf den spezifischen Anforderungen und Risiken basiert.

Ziel: Dies verhindert, dass sich Angreifer seitwärts durch das Netzwerk bewegen, wenn sie in ein Segment eindringen. Selbst wenn ein Teil des Netzwerks kompromittiert wird, bleiben andere Segmente geschützt.

Zero-Trust-Prinzip der kontinuierlichen Authentifizierung und Autorisierung

Kontinuierliche Authentifizierung und Autorisierung

Definition: In einem Zero Trust-Netzwerk endet die Sicherheitsüberprüfung nicht nach dem ersten Zugriff. Stattdessen findet eine kontinuierliche Überprüfung der Identität und des Kontextes statt, um sicherzustellen, dass der Zugriff weiterhin gerechtfertigt ist.

Umsetzung: Dies kann durch die kontinuierliche Überwachung von Benutzerverhalten, Geräteintegrität und anderen Kontextsignalen erfolgen. Anomalien oder Änderungen im typischen Verhaltensmuster können dazu führen, dass der Zugriff neu überprüft oder sogar verweigert wird.

Ziel: Das Ziel ist es, schneller auf mögliche Sicherheitsbedrohungen zu reagieren und den Zugriff zu widerrufen, sobald ein Benutzer oder Gerät als riskant eingestuft wird.

Diese Grundprinzipien von Zero Trust arbeiten zusammen, um ein robustes Sicherheitsnetz zu schaffen, das auf der Annahme basiert, dass Bedrohungen überall auftreten können und dass daher ständige Wachsamkeit und Überprüfung erforderlich sind, um Daten und Ressourcen zu schützen. Durch die Implementierung dieser Prinzipien können Organisationen ein hohes Maß an Sicherheit erreichen und auf die sich ständig ändernden Bedrohungen in der heutigen digitalen Welt reagieren.

Zero Trust Komponenten

Technologische Komponenten von Zero Trust

Die technologischen Komponenten von Zero Trust bilden das Rückgrat eines Sicherheitskonzepts, das auf dem Grundsatz “Never Trust, Always Verify” basiert.

In unserer digitalen Welt, in der traditionelle Sicherheitsgrenzen durch die Verbreitung von Remote-Arbeit, Cloud-Diensten und mobilen Geräten verschwimmen, bietet Zero Trust einen wirksamen Ansatz, um Daten und Ressourcen in jedem Netzwerk zu schützen.

Die Implementierung von Zero Trust erfordert eine Reihe fortschrittlicher Technologien, die zusammenarbeiten, um eine kontinuierliche Überprüfung und Durchsetzung von Sicherheitsrichtlinien zu gewährleisten.

Zu diesen Technologien gehören Netzwerksicherheit, Identitäts- und Zugriffsmanagement (IAM), Endpunktsicherheit, Datenverschlüsselung und -schutz sowie fortgeschrittene Überwachungs- und Analysewerkzeuge.

Jede dieser Komponenten spielt eine entscheidende Rolle bei der Schaffung einer adaptiven und resilienten Sicherheitsarchitektur, die dafür ausgelegt ist, Bedrohungen in einer sich ständig verändernden digitalen Landschaft zu begegnen.

Netzwerksicherheit

Definition: Netzwerksicherheit umfasst die Maßnahmen und Technologien, die darauf abzielen, das Netzwerk und die darin übertragenen Daten vor unbefugtem Zugriff und Missbrauch zu schützen.

Technologien und Methoden:

- Firewalls: Moderne Firewalls gehen über traditionelle Paketfilterung hinaus und bieten Funktionen wie Intrusion Prevention Systems (IPS), Deep Packet Inspection (DPI) und Anwendungsbewusstsein.

- Software-Defined Perimeter (SDP): SDP erstellt ein Netzwerksegment für jeden Benutzer, wodurch das Netzwerk unsichtbar für nicht authentifizierte Benutzer wird.

- Virtual Private Networks (VPNs): VPNs verschlüsseln den Datenverkehr zwischen dem Endbenutzer und dem Netzwerk, um sichere Verbindungen über unsichere Netzwerke zu ermöglichen.

Ziel: Das Ziel ist es, den Zugriff auf das Netzwerk streng zu kontrollieren, die Kommunikation zu verschlüsseln und Angriffe zu erkennen und zu verhindern, bevor sie Schaden anrichten können.

Zero Trust Cartoon – Never Trust, always verify!

Identitaets- und Zugriffsmanagement (IAM)

Definition: IAM bezieht sich auf die Prozesse und Technologien, die dafür sorgen, dass die richtigen Personen auf die richtigen Ressourcen zugreifen können – und das auf sichere Weise.

Technologien und Methoden:

- Multifaktor-Authentifizierung (MFA): MFA erfordert mehr als eine Form der Bestätigung der Benutzeridentität, typischerweise etwas, das der Benutzer weiß (Passwort), hat (Sicherheitstoken) oder ist (Biometrie).

- Single Sign-On (SSO): SSO ermöglicht Benutzern, sich einmal zu authentifizieren und auf mehrere Anwendungen zuzugreifen, ohne sich erneut anmelden zu müssen.

- Identitätsanbieter: Dienste wie Azure Active Directory oder Okta verwalten Benutzeridentitäten und Berechtigungen zentral.

Ziel: IAM stellt sicher, dass jeder Zugriff auf das System und die Daten legitimiert, überprüft und den Prinzipien des geringsten Privilegs und der kontinuierlichen Überprüfung entspricht.

Sicherheit jedes Endpunkts

Definition: Endpunktsicherheit schützt die Geräte (Endpunkte), die auf das Netzwerk zugreifen, wie Computer, Smartphones und IoT-Geräte.

Technologien und Methoden:

- Antiviren- und Antimalware-Software: Diese Software schützt Endpunkte vor Malware und anderen Bedrohungen.

- Endpoint Detection and Response (EDR): EDR-Systeme bieten fortgeschrittene Bedrohungserkennung, Untersuchung und Reaktion auf Endgeräten.

- Zero Trust Network Access (ZTNA): ZTNA gewährt Endpunkten Zugriff auf das Netzwerk basierend auf strengen Zugriffsrichtlinien und kontinuierlicher Bewertung des Endpunktzustands.

Ziel: Ziel ist es, Endpunkte vor Bedrohungen zu schützen, den Zugriff auf das Netzwerk streng zu kontrollieren und sicherzustellen, dass sie die Sicherheitsstandards des Netzwerks erfüllen.

Datenverschluesselung und -schutz

Definition: Datenverschlüsselung und -schutz umfassen die Techniken und Methoden zum Schutz der Daten selbst, sowohl in Ruhe als auch während der Übertragung.

Technologien und Methoden:

- Verschlüsselung: Technologien wie AES (Advanced Encryption Standard) und TLS (Transport Layer Security) werden eingesetzt, um Daten zu verschlüsseln.

- Data Loss Prevention (DLP): DLP-Systeme verhindern, dass sensible Daten das Netzwerk unerlaubt verlassen.

- Tokenisierung und Maskierung: Diese Methoden ersetzen sensible Daten durch unschädliche Platzhalter in Umgebungen, in denen sie sichtbar sind.

Ziel: Ziel ist es, die Vertraulichkeit und Integrität der Daten zu wahren, selbst wenn ein Angreifer Zugriff auf das Netzwerk erlangt.

Sicherheitsueberwachung und IT-Security Monitoring

Definition: Sicherheitsüberwachung und -analyse beziehen sich auf das Sammeln, Analysieren und Reagieren auf Sicherheitsereignisse und -daten im gesamten Netzwerk.

Technologien und Methoden:

- Security Information and Event Management (SIEM): SIEM-Lösungen sammeln und analysieren Log- und Ereignisdaten, um Sicherheitsvorfälle zu identifizieren.

- Behaviour Analytics: Diese Systeme erkennen anomales Verhalten, das auf Sicherheitsverletzungen hinweisen könnte.

- Automatisierte Reaktion: Systeme können so konfiguriert werden, dass sie auf erkannte Bedrohungen automatisch reagieren, z.B. durch Isolieren eines infizierten Systems.

Ziel: Das Ziel ist es, Bedrohungen in Echtzeit zu erkennen, zu untersuchen und darauf zu reagieren, um Schäden zu minimieren und die Reaktionszeit zu verkürzen.

Diese technologischen Komponenten arbeiten zusammen, um das Zero Trust-Modell zu unterstützen und eine robuste, adaptive Sicherheitsarchitektur zu schaffen, die in der Lage ist, sich gegen die sich ständig weiterentwickelnden Bedrohungen zu verteidigen.

Implementierung von Zero Trust

Schritt fuer Schritt Anleitung

Unsere Übersicht enthält alle erforderlichen Schritte zur Zero-Trust-Implementierung in kompakter Form:

- Identifizierung sensibler Daten und Ressourcen: Beginnen Sie damit, die kritischen Assets zu identifizieren, die geschützt werden müssen. Dazu gehören Daten, Anwendungen, Assets und Services.

- Netzwerksegmentierung: Unterteilen Sie das Netzwerk in kleinere Segmente (Mikrosegmentierung), um den Zugriff zu kontrollieren und die Bewegung potenzieller Angreifer zu beschränken.

- Implementierung von IAM-Lösungen: Setzen Sie robuste Identitäts- und Zugriffsmanagement-Systeme ein, einschließlich Multifaktor-Authentifizierung und Prinzipien des geringsten Privilegs.

- Durchführen unterschiedlichster Bewertungen in punkto IT Security: Bewerten Sie die Sicherheitslage Ihrer aktuellen Infrastruktur und identifizieren Sie Bereiche, die verbessert werden müssen.

- Definition von Zugriffsrichtlinien: Entwickeln Sie detaillierte Zugriffsrichtlinien basierend auf Benutzeridentität, Standort, Gerätetyp und anderen Faktoren.

- Implementation des Schutzes aller Endpunkte: Stärken Sie die Sicherheit aller Geräte, die auf das Netzwerk zugreifen, durch den Einsatz von Antivirus-Programmen, EDR-Tools und regelmäßigen Updates.

- Kontinuierliches IT Security Monitoring: Implementieren Sie Tools und Praktiken für die kontinuierliche Überwachung des Netzwerks und aller darin stattfindenden Aktivitäten.

- Schulung der Mitarbeiter: Sensibilisieren Sie die Benutzer für Sicherheitsrisiken und schulen Sie sie in den Praktiken und Protokollen von Zero Trust.

- Testen und Überprüfen: Führen Sie regelmäßige Penetrationstests und Simulationen durch, um die Wirksamkeit Ihrer Zero Trust-Strategie zu überprüfen und anzupassen.

Zero Trust Best Practices

- Vollständige Sichtbarkeit: Stellen Sie sicher, dass Sie vollständige Transparenz über alle Benutzer, Geräte und Datenflüsse in Ihrem Netzwerk haben.

- Automatisierung: Automatisieren Sie Sicherheitsprozesse, um schneller auf Bedrohungen reagieren zu können und menschliche Fehler zu minimieren.

- Minimale Benutzerrechte: Gewähren Sie Benutzern nur die Zugriffsrechte, die unbedingt für ihre Aufgaben erforderlich sind.

- Regelmäßige Überprüfungen: Überprüfen Sie regelmäßig Richtlinien und Konfigurationen, um sicherzustellen, dass sie aktuell und wirksam sind.

Cybercrime Bedrohungen und Trojaner abwehren – Wie Sie Zero Trust Strategien erfolgreich umsetzen…

Haeufige Herausforderungen und pragmatische Loesungen

- Komplexität: Die Implementierung von Zero Trust kann komplex sein. Lösung: Beginnen Sie klein, fokussieren Sie sich auf die kritischsten Bereiche und erweitern Sie schrittweise.

- Widerstand im Unternehmen: Mitarbeiter könnten neue Sicherheitsmaßnahmen als hinderlich empfinden. Lösung: Kommunizieren Sie klar den Nutzen und bieten Sie ausreichende Schulungen an.

- Legacy-Systeme: Ältere Systeme sind möglicherweise nicht kompatibel mit Zero Trust-Prinzipien. Lösung: Entwickeln Sie einen Plan zur schrittweisen Modernisierung oder Isolierung dieser Systeme.

Fallstudien und Beispiele erfolgreicher Umsetzung

- Finanzsektor: Viele Banken und Finanzinstitute haben Zero Trust implementiert, um Kundendaten und Transaktionen zu schützen. Erfolgsgeschichten zeigen, wie Angriffe verhindert und Compliance-Anforderungen erfüllt wurden.

- Gesundheitswesen: Krankenhäuser und Gesundheitseinrichtungen nutzen Zero Trust, um Patientendaten zu schützen und gleichzeitig den Zugriff für autorisiertes Personal zu erleichtern.

- Öffentlicher Sektor: Regierungsbehörden weltweit setzen Zero Trust ein, um sensible Daten zu schützen und die nationale Sicherheit zu gewährleisten.

Die Implementierung von Zero Trust erfordert sorgfältige Planung und Anpassung an die spezifischen Bedürfnisse und Gegebenheiten einer Organisation. Trotz der Herausforderungen bietet es einen robusten Rahmen für die Verbesserung der Sicherheitslage in einer zunehmend komplexen und bedrohungsreichen digitalen Umgebung.

Praxisnahe Tipps & Empfehlungen zur Digitalen Transformation

- Sie wollen wissen, wie Sie die IT Sicherheit in Ihrer Organisation effektiv verbessern?

- Sie wünschen sich Unterstützung um alle Stakeholder effektiv einzubinden?

- Wie können Sie agile Methodik effektiv in ihre bestehende Festpreisprojekte integrieren, ohne die Budgetkontrolle zu verlieren?

- Welche Strategien sind wirksam, um mit dem inhärenten Risiko von Anforderungsänderungen in agilen Festpreisprojekten umzugehen?

- Wie lässt sich eine agile Unternehmenskultur etablieren, die sowohl die Agilität als auch die Vorhersehbarkeit von Festpreisvereinbarungen unterstützt?

Bei diesen Fragen und vielen weiteren relevanten Themen bringt Sie dieses Buch zum Ziel: Digitale Transformation mit Large-Scale Agile Frameworks, das sind praxisnahe Vorgehensmodelle und direkt nutzbare Empfehlungen basierend auf realer Projekterfahrungen unzähliger IT-Projekte.

- Sie erfahren, wie Sie klar definierte Ziele zur digitaler Transformation Ihrer Organisation definieren und damit aktiv den Wechsel in agile Arbeitsweisen gestalten.

- Relevante Rollen, Funktionen und Prozesse für Ihre Organisation werden anschaulich erläutert.

- Agile Vorgehensmodelle, Konzepte und grundlegende Begriffe

- Software Releases und effektives Release Management

- Die Bedeutung agiler Prozesse und der Large-Scale Agile Frameworks wird Schritt für Schritt detailliert dargestellt.

- Wie Sie ein Large-Scale Agile Framework anpassen und in ihrer Organisation einführen

- Einflussfaktoren des Cloud-Trends und der Virtualisierung

- Softwarearchitektur und IT-Security als integraler Bestandteil agiler Praxis

- Design Thinking & Prototyping effektiv nutzen!

- Agile Infrastruktur und agile Tools

- pragmatische Software Architektur Dokumentation

- DevOps Methoden und DevOps Tools

- ISO / IEC 25010 – Kriterien zur Qualität von Software

- Datenqualität – Lebenselixier der Digitalisierung

Wie koennen wir Sie und Ihre Organisation bei der Implementierung von Zero Trust unterstuetzen?

Mit innovativen Ansätzen erweitern wir Ihre Perspektiven und Möglichkeiten im Bereich der Cybersicherheit. Unsere ganzheitliche IT-Beratung berücksichtigt zentrale Aspekte wie Ihre Geschäftsstrategie, Ihre Positionierung, Ihre Mitbewerber und richtet Ihre IT-Strategie effektiv auf die Einführung und Umsetzung von Zero Trust aus.

Der Schluessel zur Netzwerksicherheit in der Zero Trust-Methodik

In der Zero Trust-Methodik ist die kontinuierliche Überprüfung und Minimierung von Zugriffsrechten entscheidend für die Sicherheit. INZTITUT unterstützt Ihr Unternehmen dabei, wirksame Zero Trust-Prinzipien in der Praxis effektiv zu nutzen:

Definition und Segmentierung des Netzwerks

- Klare Netzwerksegmente: INZTITUT hilft Ihrem Unternehmen, das Netzwerk in klar definierte und isolierte Segmente zu unterteilen. Dies erhöht die Sicherheit und erleichtert die Verwaltung und Überwachung.

- Strikte Zugriffskontrollen: Wir unterstützen Sie dabei, Zugriffsrechte auf Basis des Least Privilege-Prinzips zu gestalten, um sicherzustellen, dass Nutzer und Systeme nur die minimal notwendigen Rechte erhalten.

Priorisierung und Flexibilitaet

- Priorisierung: Mit INZTITUT lernen Sie, Zugriffsrechte und Sicherheitsmaßnahmen effektiv nach ihrem geschäftlichen Wert und ihrer Dringlichkeit zu priorisieren. Dies ermöglicht es, flexibel auf Änderungen und Bedrohungen zu reagieren.

- Anpassungsfähigkeit: Durch regelmäßige Überprüfungen und Anpassungen stellen wir gemeinsam mit Ihnen sicher, dass Ihre Sicherheitsmaßnahmen optimal wirksam werden und maximalen Nutzen für Ihr Unternehmen entfalten.

Zero Trust-Architektur und kontinuierliche Authentifizierung

- Fortschrittliche Sicherheitstechnologien: INZTITUT führt Sie in die neuesten Technologien für Identitäts- und Zugriffsmanagement, Endpunktsicherheit, Netzwerksegmentierung und Datenverschlüsselung ein.

- Kontinuierliche Überwachung: Wir schulen Ihre Teams in der Nutzung fortschrittlicher Überwachungs- und Analysetools, um Anomalien zu erkennen und schnell auf potenzielle Bedrohungen reagieren zu können.

Messbare Sicherheit und kontinuierliche Verbesserung

- Messbarkeit: Durch die klare Definition von Sicherheitszielen und -metriken werden Fortschritte und Schwachstellen messbar. INZTITUT unterstützt Sie bei der Implementierung effektiver Überwachungswerkzeuge.

- Kontinuierliche Verbesserung: Zero Trust ist ein fortlaufender Prozess. INZTITUT hilft Ihrem Unternehmen, eine Kultur der kontinuierlichen Verbesserung zu etablieren, um die Sicherheit stets auf dem neuesten Stand zu halten.

Durch die Einführung und Umsetzung von Zero Trust kann INZTITUT für Ihr Unternehmen nicht nur die Sicherheit nachweislich steigern, sondern auch eine engere Ausrichtung zwischen Geschäftszielen und IT-Sicherheitsstrategie erreichen. Sie werden in der Lage sein, effektiv auf Cyberbedrohungen zu reagieren, Risiken zu minimieren und letztlich das Vertrauen Ihrer Kunden und Partner zu stärken.